Disposta la custodia cautelare in carcere per un 25enne padovano ed un 50enne vicentino; gli arresti domiciliari per un 49enne di Abano Terme, per un 44enne di Campodarsego ed un 39enne di Strà; e l’obbligo di dimora per una 43enne di Abano Terme.

Rubavano i dati di carte di credito e di pagamento, poi passavano all’incasso: vittime in tutta Italia

A seguito di indagini dirette dalla Procura della Repubblica di Padova e delegate alla Polizia di Stato della Questura di Padova, è stata data esecuzione ad un’ordinanza applicativa di misure cautelari personali di custodia cautelare in carcere, arresti domiciliari e di obbligo di dimora disposte dal Giudice per le Indagini Preliminari del Tribunale di Padova nei confronti di 6 soggetti, residenti e dimoranti in provincia di Padova (nel capoluogo e nei comuni di Abano Terme, Montegrotto e Campodarsego) e Venezia (Strà), gravemente indiziati a vario titolo di associazione a delinquere finalizzata alla commissione di truffe aggravate mediante indebito utilizzo e falsificazione di strumenti di pagamento on-line.

È stata disposta la custodia cautelare in carcere per un 25enne padovano ed un 50enne vicentino; gli arresti domiciliari per un 49enne di Abano Terme, per un 44enne di Campodarsego ed un 39enne di Strà; e l’obbligo di dimora per una 43enne di Abano Terme.

Occorre rappresentare che il quadro probatorio su cui si fonda l’ordinanza, pur consentendo allo stato di affermare la sussistenza di gravi indizi di colpevolezza a carico di tutti gli indagati destinatari di misura è suscettibile di approfondimento e di possibile, futura rivalutazione, sulla base anche dell’esercizio del diritto di difesa dei soggetti coinvolti.

L’indagine

L’ordinanza cautelare rappresenta l’epilogo di una complessa attività d’indagine delegata alla Squadra Mobile della Questura di Padova, compendiata nella richiesta della Procura della Repubblica padovana, e che ha consentito di delineare un solido ed esaustivo quadro indiziario a carico degli indagati, i quali, in concorso con altri due soggetti (residenti anche loro nella provincia di Padova e nei cui confronti si procede a piede libero), operando nel territorio della provincia compivano frodi ai danni di numerose vittime residenti in località di tutta Italia, cui venivano sottratti i dati relativi a carte di credito e di pagamento, per poi effettuare varie operazioni di ricarica o di recupero del contante tramite POS e ATM, ovvero acquisti di beni e servizi nelle province di Padova, Vicenza, Venezia e Treviso (telefoni di alta gamma, gratta e vinci da reinvestire in bitcoin), oppure ancora la compra-vendita di droga. In relazione al denaro investito in bitcoin, ad alcuni indagati è stato contestato anche il delitto di autoriciclaggio.

L’indagine ha avuto l’avvio sotto la direzione della Procura della Repubblica di Padova a seguito di una denuncia sporta nel gennaio 2020 da un cittadino cinese titolare di un ristorante, allorché i poliziotti della locale Squadra Mobile si erano presentati presso il suo locale allo scopo di acquisire informazioni relative ad alcuni tentativi di prelievo/pagamento POS effettuati con l’utilizzo di una carta di pagamento clonata, oggetto di denuncia da parte di una delle vittime truffate, residente a Forlì. Il titolare dell’esercizio in questione forniva non soltanto una descrizione di coloro che avevano utilizzato la carta ma anche ulteriori informazioni a proposito dei comportamenti sospetti che gli stessi clienti avevano assunto in altre occasioni.

In particolare raccontava ai poliziotti che uno di quei clienti, presentatosi col nome di “JACK” e che aveva notato avere con sé una mazzetta di banconote con in mezzo diverse carte di credito, dopo avergli proposto delle operazioni sospette (pagamenti a mezzo POS per operazioni inesistenti con restituzione dell’equivalente in denaro decurtato di un compenso percentuale), si era raccomandato di fare attenzione agli sbirri, altrimenti sarebbe stato peggio per lui.

Avviate le indagini, gli agenti della Squadra Mobile sono risaliti alle utenze ed all’auto in uso a tre degli appartenenti all’odierno gruppo di indagati. Apprestati alcuni servizi di OCP l’autovettura veniva avvistata oltre che a Padova, anche ad Abano Terme, ed a Strà, proprio in corrispondenza degli indirizzi di residenza dei primi tre sospettati. Nel frattempo i poliziotti accertavano pure per il tramite delle Poste italiane come i predetti tentassero di effettuare delle operazioni per mezzo di carte poste-pay evolution loro intestate ma che tuttavia erano state bloccate a causa di transazioni sospette, ovvero per bonifici disposti mediante app per i quali però emergevano delle anomalie. Avendo modo di entrare in possesso di alcuni telefoni utilizzati dagli indagati, gli agenti della Squadra Mobile individuavano a loro interno la presenza di dati riconducibili ad iban intestati a diverse persone con relativi codici e presumibili password.

Così sono stati ricostruiti numerosi episodi criminosi, per decine e decine di migliaia di euro, commessi dal 2020 ad oggi ai danni di vittime residenti nella provincia di Padova ed in quelle di Avellino, Bari, Belluno, Bolzano, Catania, Firenze, Forlì, La Spezia, Milano, Napoli, Pavia, Pescara, Potenza, Reggio Calabria, Roma, Savona, Torino, Varese e Venezia.

Le tecniche utilizzate dai malviventi

Fra le tecniche individuate, utilizzate dall’associazione a delinquere, quelle del c.d. phishing, della tokenizzazione e del sim-swapping (o sim-jacking).

In primo luogo gli indagati inviavano un messaggio alle vittime contenente l’avviso dell’esistenza di un problema di sicurezza nel loro conto corrente, invitandole a cliccare su un link per risolverlo. Le vittime si collegavano al link, molto simile a quello delle loro banche, ed inserivano i dati per accedere al conto on-line, che venivano così carpiti dai truffatori (phishing). Per mezzo di tali dati, gli indagati attivavano sui loro telefoni l’applicazione di home banking, bloccando l’operatività del telefono della vittima.

Per ottenere poi l’OTP, gli stessi truffatori denunciavano falsamente lo smarrimento od il furto delle sim delle vittime potendo così ottenere la disponibilità del medesimo numero di telefono cellulare (cd. tecnica dello sim-swap). Presentandosi al dealer di telefonia con una falsa denuncia di smarrimento e la fotocopia di una falsa carta di identità, e quindi disattivate le sim delle vittime, i truffatori attivavano nuove sim aventi le stesse numerazioni, così riuscendo ad operare sul c/c dei malcapitati di cui venivano carpiti i codici bancari (gli OTP) proprio grazie alle utenze entrate nella loro disponibilità.

Seguivano poi i cosiddetti prelievi cardless (servizio che permette di fare prelievi di contante dalle casse veloci automatiche senza usare la carta, ma solo con lo smartphone, inquadrando il QR Code ed attendendo il collegamento dell’app). Per altro verso, gli indagati operavano anche pagamenti on-line tramite il sistema c.d. di tokenizzazione che permette di pagare mediante smartphone occultando i dati della carta principale (quella della vittima designata) ed utilizzando dati diversi.

A dare un primo impulso all’indagine è stata soprattutto la certosina visione dei fotogrammi relativi ai prelievi cardless effettuati dagli indagati presso gli ATM e l’analisi delle celle attivate dai loro telefoni cellulari in concomitanza con quei prelievi. Attraverso le parziali ammissioni di alcuni complici individuati, gli investigatori hanno appurato poi come a dare le indicazioni operative su come poter accedere ai conti degli ignari truffati ed utilizzare il denaro illecitamente ottenuto era un 25enne padovano, colui che da subito appariva essere il promotore ed organizzatore del sodalizio, dotato di competenza tecnica informatica ed in grado di individuare i conti correnti corrispondenti ai profili facilmente aggredibili.

Costui incaricava i vari partecipi di attivare carte poste-pay su cui sarebbero confluite le ricariche di denaro provento delle truffe, e poi di provvedere a prelevare il contante da consegnargli, trattenendo una percentuale pari al 10%. Gli esecutori materiali si prestavano quindi a recarsi in varie tabaccherie con i codici che gli venivano forniti ed a ricaricare carte intestate a soggetti ignoti; oppure a ritirare, dietro un compenso di 50 o 100 euro, pacchi indirizzati a nominativi vari, contenenti smartphone nuovi di alta gamma, acquistati su siti di e-commerce utilizzando i dati delle carte di credito clonate.

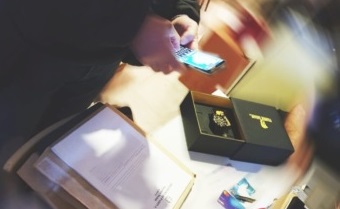

Tali elementi hanno suggerito la possibilità di raccogliere riscontri diretti mediante la perquisizione mirata nei confronti del padovano, individuato quale promotore ed organizzatore. Circostanza che portava al rinvenimento e sequestro di un computer e di varia documentazione, nonché al rinvenimento e sequestro di diverse migliaia di euro (parte del denaro è stato restituito ad una delle vittime) e di numerose scatole relative a spedizioni di merce.

La svolta significativa alle indagini è giunta proprio dall’analisi del materiale sequestrato, che ha permesso di individuare ulteriori condotte di reato (oltre che una conferma in ordine all’SMS di SPAM che indirizzava le vittime al falso sito della Banca), nonché di raccogliere elementi sull’esistenza ed operatività dell’associazione a delinquere. L’analisi di alcune chat ha consentito pure di accertare nei confronti di alcuni dei partecipi condotte di cessione di sostanze stupefacenti.

Sempre dalle chat è emerso soprattutto il “servizio” di cui si avvaleva l’associazione per inviare i falsi messaggi delle banche e che gli permettevano poi di carpire i dati dei conti dei truffati: la disponibilità di liste di numeri di telefono suddivisi per area geografica, età, gusti sessuali ecc. e la possibilità di inviare migliaia di SMS con intestazione prescelta.

Ad emergere poi il dato che il promotore ed organizzatore dell’associazione unitamente ad altri tre partecipi era dedito anche al traffico di hashish e marjuana. Alcune immagini ed il contenuto esplicito delle chat hanno consentito di accertare cessioni relative a quantitativi pari a diversi chilogrammi e corrispondenti a somme superiori a 10.000 euro.